" ภัยคุกคาม " ( Threat )

ภัยคุกคาม คือ วัสถุสิ่งของตัวบุคคลหรือสิ่งอื่นใดที่เป็นตัวแทนของการทำอันตรายต่อทรัพย์สินภัยคุกคามมีหลายกลุุ่ม เช่น

• ภัยคุกคามที่เกิดขึ้นโดยเจตนา

• ภัยคุกคามที่เกิดขึ้นโดยไม่ได้เจตนา เช่น ภัยคุกคามจากธรรมชาติ หรือจากผู้ใช่ในองค์กรเอง

• ภัยคุกคามที่สามารถทําลายช่องโหว่ สร้างความเสียหายแก่ระบบได้

" ประเภทของภัยคุกคาม "

1. ความผิดพลาดที่เกิดจากตัวบุคคล

• เป็นความผิดพลาดที่เกิดจากพนักงานหรือบุคคลที่ได้รับอนุญาตให้เข้าถึงสารสนเทศขององค์กรได้1

• อาจเกิดจากความไม่ได้ตั้งใจ เนื่องจากไม่มีประสบการณ์หรือขาดการฝึกอบรม หรือคาดเดา เป็นต้น

• ป้องกันภัยคุกคามโดยการให้ความรู้ด้านความมั่นคงปลอดภัยของสารสนเทศ การฝึกอบรมอย่างสม่ํ่าเสมอ

• มีมาตรการควบคุม

2. ภัยร้ายต่อทรัพย์สินทางปัญญา

• ทรัพย์สินสินทางปัญญา (Intellectual Property) คือ ทรัพย์สินที่จับต้องไม่ได้ ที่ถูกสร้างขึ้นมาโดยบุคคลหรือองค์กรใดๆ หากต้องการนําทรัพธ์สินทางปัญญาของผู้อื่นไปใช้ อาจต้องเสียค่าใช้จ่าย และจะต้องระบุแหล่งที่มาของทรัพยสินดังกล่าวไว้อย่างชัดเจน

• ในทางกฎหมาย การให้สิทธิในความเป็นเจ้าของทรัพย์สินทางปัญญา มี 4ประเภท คือ

– ลิขสิทธิ์ (copyrights)

– ความลับทางการค้า (Trade Secrets)

– เครื่องหมายการค้า (Trade Marks)

– สิทธิบัตร (Patents)

การละเมิดความคุ้มครองทรัพย์สินทางปัญญาที่มากที่สุด คือ

การละเมิดลิขสิทธิ์ซอฟต์แวร์

(Software Piracy)

• การจารกรรม (Espionage) เป็นการที่กระทําซึ่งใช้อุปกรณ์อิเลคทรอนิกส์หรือตัวบุคคลในการจารกรรมสารสนเทศที่เป็นความลับ

• ผู้จารกรรมจะใช้วิธีการต่างๆ เพื่อให้ถึงซึ่งสารสนเทศที่จัดเก็บไว้ และรวมรวมสารสนเทศนั้นโดยไม่ได้รับอนุญาต

• การรุกล้ํา (Trespass) คือ การกระทําที่ทําให้ผู้อื่นสามารถเข้าสู้ระบบเพื่อรวมรวมสารสนเทศที่ต้องการโดยไม่ได้รับอนุญาต

• การควบคุม สามารถทําได้โดย การจํากัดสิทธิ์และพิสูจน์ตัวตนของผู้เข้าสู่ระบบทุกครั้งว่าเป็นบุคคลที่ได้รับอนุญาติจริง

4. การกรรโชกสารสนเทศ

• การที่มีผู้ขโมยข้อมูลหรือสารสนเทศที่เป็นความลับจากคอมพิวเตอร์ แล้วต้องการเงินเป็นค่าตอบแทน เพื่อแลกกับการคืนสารสนเทศนั้น หรือแลกกับการไม่เปิดเผยสารสนเทศดังกล่าว เรียกว่า Blackmail

5. การทําลายหรือทําให้เสียหาย

• เป็นการทําลายหรือก่อให้เกิดความเสียหายต่อระบบคอมพิวเตอร์ เว็บไซต์ภาพลักษณ์ธุรกิจ และทรัพย์สินขององค์กร ซึ่งอาจเกิดจากผู้อื่นที่ไม่หวังดีหรือแม้กระทั่งจากพนักงานขององค์เอง การทําลาย เช่น การขีดเขียนทําลายหน้าเว็บไซต์

6. การลักขโมย

• การถือเอาของผู้อื่นโดยผิดกฎหมาย

• เช่น อุปกรณ์ต่างๆ ทั้งแบบธรรมดาและแบบอิเล็คทรอนิค แล้วยังรวมถึง สารสนเทศขององค์กร และทรัพย์สินทางปัญญาอื่นๆ

7. ซอฟต์แวร์โจมตี

• เรียกว่า การโจมตีโดยซอฟต์แวร์เกิดจากบุคคลหรือกลุ่มบุคคลออกแบบซอฟต์แวร์ให้ทําหน้าที่โจมตีระบบ เรียกว่า Malicious Code หรือ Malicious Software หรือ Malware

• มัลแวร์ (Malware) ถูกออกแบบเพื่อสร้างความเสียหาย ทําลาย หรือระงับการให้บริการของระบบเป้าหมาย มีหลายชนิด เช่น virus worm, Zombie, Trojan Horse, Logic Bomb, Back door เป็นต้น

8. ภัยธรรมชาติ

• ภัยธรรมชาติต่างๆ สามารถสร้างความเสียหายให้กับสารสนเทศขององค์กรได้ หากไม่มีการป้องกันหรือวางแผนรับมือกับภัยธรรมชาติ อาจก่อให้เกิดความเสียหายแก่องค์กรได้อย่างมหาศาล

• สามารถป้องกันหรือจํากัดความเสียหาย โดยการวางแผนรับสถานการณ์ฉุกเฉินและภัยพิบัติ

• Contingency Plan ประกอบด้วย

1. ข้อปฏิบัติในการฟื้นฟูจากภัยพิบัติ

2. การดําเนินงานอย่างต่อเนื่องในสถานการณ์คัขัน

3. การรับมือกับเหตุการไม่คาดคิด

" ช่องโหว่ " Vulnerabilities

ช่องโหว่ คือ ความอ่อนแอ่ของระบบคอมพิวเตอร์ หรือ ระบบเครือข่ายที่เปrดโอกาสให้สิ่งที่เป็นภัยคุกคามสามารถเข้าถึงสารสนเทศในระบบได้ซึ่งจะนําไปสู่ความเสียหายแก่สารสนเทศ หรือแม้แต้การทํางานของระบบ

1. การจัดการบัญชีรายชื่อผู้ใช้ไม่มีประสิทธิภาพ (User Account Management Process)

ทุกองค์กรจําเป็นต้องมีการจัดทําบัญชีรายชื่อผู้ใช้ User Account เพื่อทําการล็อกอินเข้าสู่ระบบซึ่งต้องมี User Name , Password รวมถึงการควบคุมการเข้าถึง (Access Control ) และการให้สิทธิ์ (Authorization) เป็นต้น

2. ระบบปฏิบัติการไม่ได้รับการซ่อมเสริมอย่างสม่ำเสมอ

หากองค์กรละเลยติดตามข่าวสารจากบริษัทผู้พัฒนาระบบปฏิบัติการ หรือ แอลพลิเคชั่นและไม่ทําการ Download Patch มาซ่อมแซมระบบอย่างเป็นระยะอาจทําให้ระบบปฏิบัติการมีช่องโหว่และข้อผิดพลาดสะสมเรื่อยไปจนกลายเป็นจุดอ่อนที่เสี่ยงต่อการบุกรุกโจมตีได้มากที่สุด โดยเฉพาะระบบปฏิบัติการแบบเครื่อข่าย

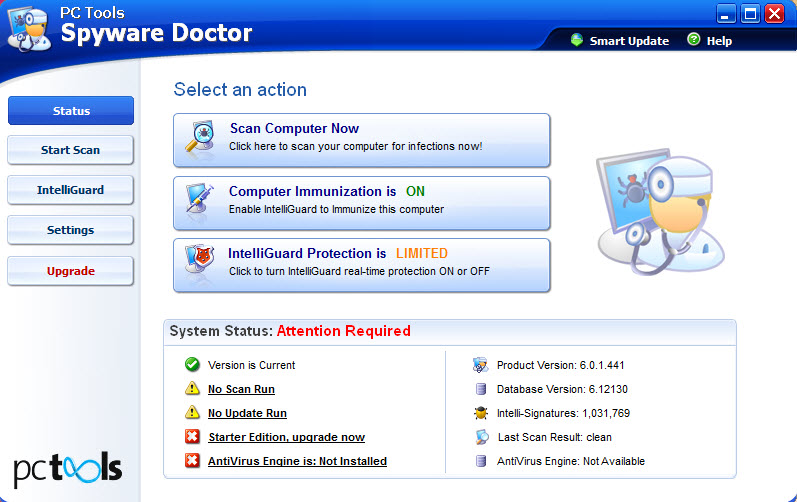

3. ไม่มีการอัพเดทไวรัสอย่างสม่ำเสมอ

การอัพเดทไวรัสเป็นการเพิ่มข้อมูลรายละเอียดคุณลักษณะของไวรัสชนิดใหม่ๆ ในฐานข้อมูลของโปรแกรม ซึ่งจะช่วยให้โปรแกรมสามารถตรวจจับไวรัสชนิดใหม่ได้แต่หากไม่การอัพเดทจะส่งผลให้โปรแกรมไม่รู้จักไวรัสชนิดใหม่ระบบจะเสี่ยงต่อการติดไวรัสมากขึ้น

4. การปรับแต่งค่าคุณสมบัติ ระบบผิดพลาด

การที่ผู้ดูแลระบบต้องปรับแต่งคุณสมบัติต่างๆ ของระบบด้วยตนเอง Manually จะเสี่ยงต่อการกําหนดค่าผิดพลาดได้สูงกว่าระบบทําการกําหนดให้เองอัตโนมัติ

ทุกองค์กรจําเป็นต้องมีการจัดทําบัญชีรายชื่อผู้ใช้ User Account เพื่อทําการล็อกอินเข้าสู่ระบบซึ่งต้องมี User Name , Password รวมถึงการควบคุมการเข้าถึง (Access Control ) และการให้สิทธิ์ (Authorization) เป็นต้น

2. ระบบปฏิบัติการไม่ได้รับการซ่อมเสริมอย่างสม่ำเสมอ

หากองค์กรละเลยติดตามข่าวสารจากบริษัทผู้พัฒนาระบบปฏิบัติการ หรือ แอลพลิเคชั่นและไม่ทําการ Download Patch มาซ่อมแซมระบบอย่างเป็นระยะอาจทําให้ระบบปฏิบัติการมีช่องโหว่และข้อผิดพลาดสะสมเรื่อยไปจนกลายเป็นจุดอ่อนที่เสี่ยงต่อการบุกรุกโจมตีได้มากที่สุด โดยเฉพาะระบบปฏิบัติการแบบเครื่อข่าย

3. ไม่มีการอัพเดทไวรัสอย่างสม่ำเสมอ

การอัพเดทไวรัสเป็นการเพิ่มข้อมูลรายละเอียดคุณลักษณะของไวรัสชนิดใหม่ๆ ในฐานข้อมูลของโปรแกรม ซึ่งจะช่วยให้โปรแกรมสามารถตรวจจับไวรัสชนิดใหม่ได้แต่หากไม่การอัพเดทจะส่งผลให้โปรแกรมไม่รู้จักไวรัสชนิดใหม่ระบบจะเสี่ยงต่อการติดไวรัสมากขึ้น

4. การปรับแต่งค่าคุณสมบัติ ระบบผิดพลาด

การที่ผู้ดูแลระบบต้องปรับแต่งคุณสมบัติต่างๆ ของระบบด้วยตนเอง Manually จะเสี่ยงต่อการกําหนดค่าผิดพลาดได้สูงกว่าระบบทําการกําหนดให้เองอัตโนมัติ

" การโจมตี " ( Attack )

การโจมตี คือ การกระทําบางอย่างที่อาศัยความได้เปรียบจากช่องโหว่ของระบบ เพื่อเข้าควบคุมการทํางานของระบบ เพื่อให้ระบบเกิดความเสียหาย หรือเพื่อโจรกรรมสารสนเทศ

รูปแบบของการโจมตี

1. Malicious Code หรือ Malware

– โค๊ดมุ่งร้ายหรือเป็นอันตราย อันได้แก่ Virus, Worm, Trojan Horse ยังรวมถึง Web scripts

• รูปแบบการโจมตีของ Malicious Code

1. สแกนหมายเลข IP Address เพื่อหาหมายเลขช่องโหว่ แล้วทําการติดตั้ง โปรแกรม Back door เพื่่อเปิดช่องทางลับให้กับแฮกเกอร์

2. ท่องเว็บไซต์ระบบที่มี Malicious ฝังตัวอยู่ จะสร้างเว็บเพจชนิดต่างๆ เมื่อผู้ใช้เข้าไปเยี่ยมชมเว็บเพจที่มีอันตรายดังกล่าว ก็จะได้รับ Malicious Code ไปได้

3. Virus โดยการคัดลอกตัวเองไปอยู่กับโปรแกรม ที่ผู้ใช้รันโปรแกรม นั้นๆ

4. Email โดยการส่งอีเมล์ที่มี Malicious Code ซี่งทันทีที่เปิดอ่าน Malicious Code ก็จะทํางานทันที

2. Hoaxes – การปล่อยข่าวหลอกลวง เช่น ปล่อยข่าวการแพร่ระบาดของไวรัสคอมพิวเตอร์ทางเมล์ยังได้แนบโปรแกรมไวรัสไปด้วย เป็นต้น

3. Back door หรือ Trap Door

– เส้นทางลับที่จะช่วยผู้โจมตีหรือผู้บุกรุกเข้าสู่ระบบได้โดยไม่ผ่านกระบวนการตรวจสอบ

4. Password Cracking

– การบุกรุกเขWาไปในระบบคอมพิวเตอร์ของผู้ใช้ใดๆ โดยใช้วิธีการเจาะรหัสผ่าน เริ่มต้นด้วยการคัดลอกไฟล์ SAM (Security Account Manager) แล้วทําการถอดรหัส ด้วยอัลกอริทึ่มถอดรหัสชนิดต่างๆ จนกว่าจะได้รหัสผ่านที่ถูกต้อง

5. Brute Force Attack

– เป็นการพยายามคาดเดารหัสผ่าน โดยการนําคีย์ที่เป็นไปได้ทั้งหมดมาจัดหมู่ Combination

– การคาดเดารหัสผ่านนี้จะเป็นการคํานวณซ้ําหลายๆรอบ เพื่อให้ได้กลุ่มรหัสผ่านที่ถูกต้อง

– จึงมีการพัฒนาโปรแกรมขึ้นมาเพื่อช่วยให้การคํานวณรวดเร็วขึ้น

6. Denial Of Service

– การปฏิเสธการให้บริการของระบบ เป็นการโจมตีโดยใช้วิธีส่งข้อมูลจํานวนมากไปยังเป้าหมาย ทําให้แบรนด์วิดธ์เต็มจนไม่สามารถให้บริการได้

ความรู้ที่ได้รับจาก ใบงานที่ 1

Malware ( มัลแวร์ )

Malware (มัลแวร์)ย่อมาจาก Malicious Software หมายถึง โปรแกรมคอมพิวเตอร์ที่มีจุดประสงค์ร้ายต่อคอมพิวเตอร์และเครือข่าย โดยจะเข้ามาบุกรุกเครื่องคอมพิวเตอร์ของเรา โดยที่เราไม่รู้ตัวและสร้างความเสียหายให้กับระบบคอมพิวเตอร์และเครือข่ายนั้นๆเช่น Virus, Worm, Trojan, Adware, Spyware

Virus ( ไวรัส )

ไวรัส เป็นโปรแกรมที่สามารถติดต่อจากอีกไฟล์หนึ่งไปยังอีกไฟล์หนึ่งภายในระบบเดียวกัน หรือจากคอมพิวเตอร์เครื่องหนึ่งไปยังเครื่องอื่นโดยการแนบตัวเองไปกับ โปรแกรมอื่น จะมีการแพร่กระจายไปยัง เครื่องคอมพิวเตอร์อื่นๆ ได้โดยต้องการตัวกลางในการติดต่อ

วิธีป้องกัน Virus (ไวรัส)

- ควรติดตั้งซอฟแวร์ ป้องกันไวรัสที่เชื่อถือได้ และสามารถอัพเดทฐานข้อมูลไวรัสและเครื่องมือได้ตลอด เพราะจะทําให้สามารถดักจับ และจัดการกับไวรัสตัวใหม่ๆ ได้อย่างรวดเร็ว

- อัพเดทซอฟต์แวร์ป้องกันไวรัส (Anti Virus) อย่างสม่ําเสมอ ถ้าเป็นไปได้ควรอัพเดททุกครั้งที่ออนไลน์

เพราะจะมีไวรัสสายพันธุ์ใหม่เกิดขึ้นทุกวัน

- อย่าตั้งค่าให้โปรแกรมอีเมลเปิดไฟล์ที่แนบมาโดยอัตโนมัติ ควรจะต้องตรวจสอบก่อนดาวน์โหลดหรือเปิดไฟล์ขึ้นมา

- สแกนไฟล์แนบของอีเมลทุกฉบับ หรือแม้แต่อีเมลจากคนรู้จัก

- อย่าดาวน์โหลดโปรแกรมจากเว็บไซต์ที่ไม่น่าเชื่อถือ เพราะอาจได้ไวรัสแถมมาด้วย แต่หากต้องการดาวน์โหลดจริงๆ ก็สแกนหาไวรัสจากไฟล์นั้นก่อนเปิดใช้งาน

- ควรสแกนแฟลชไดรฟ์ก่อนใช้งานทุกครั้ง เพราะแฟลชไดรฟ์เป็นพาหะในการนําข้อมูลจากพีซีเครื่องหนึ่งมาใส่ในอีกเครื่อง

Worm ( เวิร์ม )

รูปแบบของการเผยแพร่ก็แตกต่างกันไป ส่วนใหญ่มักเผยแพร่ผ่านหน้าเว็บไซต์ที่เราเข้าไปดูไปชม และเมื่อผู้ใช้งานเข้าไปในเว็บนั้นๆ ก็จะปรากฏ Pop up ชวนให้เราคลิก ด้วยความมือไวไม่ทันระวังพวกเราก็คลิก OK , Yes , Accept ฯลฯ โดยที่ไม่ได้อ่าน Spyware จึงถูกโหลดมายังเครื่องของเราโดยทันที

อาการของเครื่่องที่ติด Spyware

- อาจมีป้ายโฆษณาเล็กๆ ปรากฏขึ้นมา หรือที่เรียกว่า pop-up

- เก็บข้อมูลการเข้าเว็บไซต์ต่างๆ และเว็บที่เราชื่นชอบส่งไปยังผู้ที่ต้องการ

- เว็บเริ่มต้นในการทํางานถูกเปลี่ยนไป

- มีโปรแกรมใหม่ๆ ถูกติดตั้งขึ้นมาโดยที่ไม่ได้มีการติดตั้ง

- ค้นหาข้อมูลใน Search Engine จะมีความแตกต่างออกไปจากเดิม

วิธีป้องกัน Spyware

- ระวังเรื่องการ download โปรแกรมจากเว็บไซต์ต่าง

- ระวังอีเมล์ที่ให้คําแนะนําเกี่ยวกับการแจกโปรแกรมฟรี เกี่ยวกับกําจัด spyware

- ระหว่างการใช้งานอินเทอร์เน็ต ถ้ามีหน้าต่างบอกให้คลิกปุม Yes ระวังสักนิด อ่านรายละเอียดให้ดี อาจมี

spyware แฝงอยุ่ แนะนําให้คลิก No ไว้ก่อน จะปลอดภัยกว่า

- มีหน้าต่าง pop-up ขึ้นมา ให้กดปุ่มปิดแทนการคลิกปุ่มใดๆ และโดยเฉพาะบริเวณป้ายโฆษณา นั่นอาจหมายถึงคุณกําลังยืนยันให้มีการติดตั้ง spyware แล้ว

- ตรวจสอบด้วยโปรแกรมกําจัด spyware อย่างน้อยอาทิตย์ละครั้ง สําหรับองค์กร แนะนําให้ตรวจสอบทุกวัน โดยเฉพาะเวลาพักทานข้าว ซึ่งถือได้ว่าเป็นเวลาที่เหมาะสมมากที่สุด

รูปแบบของการโจมตี

1. Malicious Code หรือ Malware

– โค๊ดมุ่งร้ายหรือเป็นอันตราย อันได้แก่ Virus, Worm, Trojan Horse ยังรวมถึง Web scripts

• รูปแบบการโจมตีของ Malicious Code

1. สแกนหมายเลข IP Address เพื่อหาหมายเลขช่องโหว่ แล้วทําการติดตั้ง โปรแกรม Back door เพื่่อเปิดช่องทางลับให้กับแฮกเกอร์

2. ท่องเว็บไซต์ระบบที่มี Malicious ฝังตัวอยู่ จะสร้างเว็บเพจชนิดต่างๆ เมื่อผู้ใช้เข้าไปเยี่ยมชมเว็บเพจที่มีอันตรายดังกล่าว ก็จะได้รับ Malicious Code ไปได้

3. Virus โดยการคัดลอกตัวเองไปอยู่กับโปรแกรม ที่ผู้ใช้รันโปรแกรม นั้นๆ

4. Email โดยการส่งอีเมล์ที่มี Malicious Code ซี่งทันทีที่เปิดอ่าน Malicious Code ก็จะทํางานทันที

2. Hoaxes – การปล่อยข่าวหลอกลวง เช่น ปล่อยข่าวการแพร่ระบาดของไวรัสคอมพิวเตอร์ทางเมล์ยังได้แนบโปรแกรมไวรัสไปด้วย เป็นต้น

3. Back door หรือ Trap Door

– เส้นทางลับที่จะช่วยผู้โจมตีหรือผู้บุกรุกเข้าสู่ระบบได้โดยไม่ผ่านกระบวนการตรวจสอบ

4. Password Cracking

– การบุกรุกเขWาไปในระบบคอมพิวเตอร์ของผู้ใช้ใดๆ โดยใช้วิธีการเจาะรหัสผ่าน เริ่มต้นด้วยการคัดลอกไฟล์ SAM (Security Account Manager) แล้วทําการถอดรหัส ด้วยอัลกอริทึ่มถอดรหัสชนิดต่างๆ จนกว่าจะได้รหัสผ่านที่ถูกต้อง

5. Brute Force Attack

– เป็นการพยายามคาดเดารหัสผ่าน โดยการนําคีย์ที่เป็นไปได้ทั้งหมดมาจัดหมู่ Combination

– การคาดเดารหัสผ่านนี้จะเป็นการคํานวณซ้ําหลายๆรอบ เพื่อให้ได้กลุ่มรหัสผ่านที่ถูกต้อง

– จึงมีการพัฒนาโปรแกรมขึ้นมาเพื่อช่วยให้การคํานวณรวดเร็วขึ้น

6. Denial Of Service

– การปฏิเสธการให้บริการของระบบ เป็นการโจมตีโดยใช้วิธีส่งข้อมูลจํานวนมากไปยังเป้าหมาย ทําให้แบรนด์วิดธ์เต็มจนไม่สามารถให้บริการได้

คลิปวีดีโอ " เรื่องไวรัสคอมพิวเตอร์ "

ความรู้ที่ได้รับจาก ใบงานที่ 1

Malware (มัลแวร์)ย่อมาจาก Malicious Software หมายถึง โปรแกรมคอมพิวเตอร์ที่มีจุดประสงค์ร้ายต่อคอมพิวเตอร์และเครือข่าย โดยจะเข้ามาบุกรุกเครื่องคอมพิวเตอร์ของเรา โดยที่เราไม่รู้ตัวและสร้างความเสียหายให้กับระบบคอมพิวเตอร์และเครือข่ายนั้นๆเช่น Virus, Worm, Trojan, Adware, Spyware

Virus ( ไวรัส )

ไวรัส เป็นโปรแกรมที่สามารถติดต่อจากอีกไฟล์หนึ่งไปยังอีกไฟล์หนึ่งภายในระบบเดียวกัน หรือจากคอมพิวเตอร์เครื่องหนึ่งไปยังเครื่องอื่นโดยการแนบตัวเองไปกับ โปรแกรมอื่น จะมีการแพร่กระจายไปยัง เครื่องคอมพิวเตอร์อื่นๆ ได้โดยต้องการตัวกลางในการติดต่อ

วิธีป้องกัน Virus (ไวรัส)

- ควรติดตั้งซอฟแวร์ ป้องกันไวรัสที่เชื่อถือได้ และสามารถอัพเดทฐานข้อมูลไวรัสและเครื่องมือได้ตลอด เพราะจะทําให้สามารถดักจับ และจัดการกับไวรัสตัวใหม่ๆ ได้อย่างรวดเร็ว

- อัพเดทซอฟต์แวร์ป้องกันไวรัส (Anti Virus) อย่างสม่ําเสมอ ถ้าเป็นไปได้ควรอัพเดททุกครั้งที่ออนไลน์

เพราะจะมีไวรัสสายพันธุ์ใหม่เกิดขึ้นทุกวัน

- อย่าตั้งค่าให้โปรแกรมอีเมลเปิดไฟล์ที่แนบมาโดยอัตโนมัติ ควรจะต้องตรวจสอบก่อนดาวน์โหลดหรือเปิดไฟล์ขึ้นมา

- สแกนไฟล์แนบของอีเมลทุกฉบับ หรือแม้แต่อีเมลจากคนรู้จัก

- อย่าดาวน์โหลดโปรแกรมจากเว็บไซต์ที่ไม่น่าเชื่อถือ เพราะอาจได้ไวรัสแถมมาด้วย แต่หากต้องการดาวน์โหลดจริงๆ ก็สแกนหาไวรัสจากไฟล์นั้นก่อนเปิดใช้งาน

- ควรสแกนแฟลชไดรฟ์ก่อนใช้งานทุกครั้ง เพราะแฟลชไดรฟ์เป็นพาหะในการนําข้อมูลจากพีซีเครื่องหนึ่งมาใส่ในอีกเครื่อง

Worm ( เวิร์ม )

เวิร์ม เป็นโปรแกรมคอมพิวเตอร์เช่นเดียวกับโปรแกรมไวรัส สามารถแพร่กระจายตัวของมันเองได้โดยอัตโนมัติและไม่ต้องอาศัยโปรแกรมอื่นในการแพร่กระจายไปยังคอมพิวเตอร์เครื่องอื่นๆ ผ่านทางเครือข่าย ลักษณะการแพร่กระจายคล้ายตัวหนอนที่เจาะไชไปยังเครื่องคอมพิวเตอร์ต่างๆ แพร่พันธุ์ด้วยการคัดลอกตัวเองออกเป็นหลายๆ โปรแกรม และส่งต่อผ่านเครือข่ายออกไป

เวิร์มบางประเภทสามารถแพร่กระจายตัวเองโดยที่ไม่ต้องอาศัยการช่วยเหลือจากผู้ใช้เลย หรือบางตัวก็อาจแพร่กระจายเมื่อผู้ใช้รันโปรแกรมบางโปรแกรม เวิร์มยังสามารถทําลายระบบได้อีกด้วย

เวิร์มสามารถแพร่กระจายผ่านทางอีเมล์ได้ ไม่ว่าจะเป็น Outlook Express หรือ Microsoft Outlook เช่น เมื่อมีผู้ส่งอีเมล์และแนบโปรแกรมติดมาด้วย ในส่วนของ Attach file ผู้ใช้สามารถคลิ๊กดูได้ทันที การคลิ๊กเท่ากับเป็นการเรียกโปรแกรมที่ส่งมาให้ทํางานถ้าสิ่งที่คลิ๊กเป็นเวิร์ม เวิร์มก็จะเริ่มทํางานทันที โดยจะคัดลอกตัวเองและส่งจดหมายเป็นอีเมล์ไปให้ผู้อื่นอีก

วิธีป้องกัน Worm

- การติดตั้งโปรแกรมตรวจสอบไวรัส แบบ Real time หมายถึงตรวจสอบอีเมล์ทุกครั้งที่เข้ามา ตรวจสอบ

เว็บไซต์ที่มีการแวะเวียนเข้าไปแบบอัตโนมัติ เป็นต้น

-ควรหลีกเลี่ยงการเปิดเมล์ที่เราไม่รู้จัก หรือไม่แน่ใจ

เวิร์มบางประเภทสามารถแพร่กระจายตัวเองโดยที่ไม่ต้องอาศัยการช่วยเหลือจากผู้ใช้เลย หรือบางตัวก็อาจแพร่กระจายเมื่อผู้ใช้รันโปรแกรมบางโปรแกรม เวิร์มยังสามารถทําลายระบบได้อีกด้วย

เวิร์มสามารถแพร่กระจายผ่านทางอีเมล์ได้ ไม่ว่าจะเป็น Outlook Express หรือ Microsoft Outlook เช่น เมื่อมีผู้ส่งอีเมล์และแนบโปรแกรมติดมาด้วย ในส่วนของ Attach file ผู้ใช้สามารถคลิ๊กดูได้ทันที การคลิ๊กเท่ากับเป็นการเรียกโปรแกรมที่ส่งมาให้ทํางานถ้าสิ่งที่คลิ๊กเป็นเวิร์ม เวิร์มก็จะเริ่มทํางานทันที โดยจะคัดลอกตัวเองและส่งจดหมายเป็นอีเมล์ไปให้ผู้อื่นอีก

- การติดตั้งโปรแกรมตรวจสอบไวรัส แบบ Real time หมายถึงตรวจสอบอีเมล์ทุกครั้งที่เข้ามา ตรวจสอบ

เว็บไซต์ที่มีการแวะเวียนเข้าไปแบบอัตโนมัติ เป็นต้น

-ควรหลีกเลี่ยงการเปิดเมล์ที่เราไม่รู้จัก หรือไม่แน่ใจ

ม้าโทรจัน เป็นโปรแกรมคอมพิวเตอร์ที่ถูกบรรจุเข้าไปในคอมพิวเตอร์ เพื่อลอบเก็บข้อมูลของคอมพิวเตอร์เครื่องนั้น เช่น ข้อมูลชื่อผู้ใช้ รหัสผ่าน เลขที่บัญชีธนาคาร หมายเลขบัตรเครดิต และข้อมูลส่วนบุคคลอื่นๆโดยส่วนใหญ่แฮกเกอร์จะส่งโปรแกรมเข้าไปในคอมพิวเตอร์เพื่อดักจับข้อมูลดังกล่าว แล้วนําไปใช้ในการเจาะระบบ และเพื่อโจมตีคอมพิวเตอร์, เซิร์ฟเวอร์ หรือระบบเครือข่ายอีกที

ม้าโทรจัน แตกต่าง จากไวรัสที่การทํางาน “ไวรัส” ทํางานโดย ทําลายคอมพิวเตอร์ ทั้งฮาร์ดแวร์ และซอฟต์แวร์อย่างแท้จริง แต่ “ม้าโทรจัน” ไม่ทําอะไรกับคอมพิวเตอร์

การป้อง/กําจัด Trojan Horse

- ใช้ Firewall เพื่อป้องกันการถูกโจมตีจากแฮคเกอร์

- ใช้ซอฟต์แวร์สําหรับการตรวจจับและทําลายโทรจัน เช่น The Cleaner 3.1 ,Trojan Remover,Anti-

Trojan 5 เป็นต้น

ม้าโทรจัน แตกต่าง จากไวรัสที่การทํางาน “ไวรัส” ทํางานโดย ทําลายคอมพิวเตอร์ ทั้งฮาร์ดแวร์ และซอฟต์แวร์อย่างแท้จริง แต่ “ม้าโทรจัน” ไม่ทําอะไรกับคอมพิวเตอร์

การป้อง/กําจัด Trojan Horse

- ใช้ Firewall เพื่อป้องกันการถูกโจมตีจากแฮคเกอร์

- ใช้ซอฟต์แวร์สําหรับการตรวจจับและทําลายโทรจัน เช่น The Cleaner 3.1 ,Trojan Remover,Anti-

Trojan 5 เป็นต้น

Adware ( แอดแวร์ )

แอดแวร์ เป็นศัพท์ เทคนิคมาจากคําว่า Advertising Supported Software แปลเป็นไทยได้ว่า

"โปรแกรม สนับสนุนโฆษณา"

โดยทางบริษัทต่างๆ จะพยายามโฆษณาสินค้าของตนเอง เพื่อที่จะได้ขายสินค้านั้นๆ เช่น ถ้าเราลองไปดาวน์โหลดโปรแกรมฟรีตามเว็บต่างๆ เราก็จะเห็นโฆษณาสินค้าปรากฏขึ้นมาบ่อยๆ ถ้าเราอยากให้โฆษณานั้นหายไป ก็ต้องจ่ายตังค์ค่าลิขสิทธิ์เพื่อไม่ให้มีโฆษณาขึ้นมากวนใจอีกต่อไป

"โปรแกรม สนับสนุนโฆษณา"

โดยทางบริษัทต่างๆ จะพยายามโฆษณาสินค้าของตนเอง เพื่อที่จะได้ขายสินค้านั้นๆ เช่น ถ้าเราลองไปดาวน์โหลดโปรแกรมฟรีตามเว็บต่างๆ เราก็จะเห็นโฆษณาสินค้าปรากฏขึ้นมาบ่อยๆ ถ้าเราอยากให้โฆษณานั้นหายไป ก็ต้องจ่ายตังค์ค่าลิขสิทธิ์เพื่อไม่ให้มีโฆษณาขึ้นมากวนใจอีกต่อไป

Spyware ( สปายแวร์ )

สปายแวร์ คือ โปรแกรมสายลับ โดยจะดึงข้อมูลต่างๆ ที่อยู่ในคอมพิวเตอร์ของเรา ส่งไปยังบริษัทแม่ ถึงแม้ว่าทางบริษัทจะมีนโยบายเกี่ยวกับสิทธิของบุคคล แต่ความเป็นจริงแล้ว ข้อมูลต่างๆ จะถูกส่งไปให้บริษัทแม่อย่างต่อเนื่อง เช่น ข้อมูลที่เกี่ยวกับเวลาที่เราใช้อินเทอร์เน็ต เว็บไหนที่เราเข้าไปดูบ่อยๆ เป็นต้น

รูปแบบของการเผยแพร่ก็แตกต่างกันไป ส่วนใหญ่มักเผยแพร่ผ่านหน้าเว็บไซต์ที่เราเข้าไปดูไปชม และเมื่อผู้ใช้งานเข้าไปในเว็บนั้นๆ ก็จะปรากฏ Pop up ชวนให้เราคลิก ด้วยความมือไวไม่ทันระวังพวกเราก็คลิก OK , Yes , Accept ฯลฯ โดยที่ไม่ได้อ่าน Spyware จึงถูกโหลดมายังเครื่องของเราโดยทันที

อาการของเครื่่องที่ติด Spyware

- อาจมีป้ายโฆษณาเล็กๆ ปรากฏขึ้นมา หรือที่เรียกว่า pop-up

- เก็บข้อมูลการเข้าเว็บไซต์ต่างๆ และเว็บที่เราชื่นชอบส่งไปยังผู้ที่ต้องการ

- เว็บเริ่มต้นในการทํางานถูกเปลี่ยนไป

- มีโปรแกรมใหม่ๆ ถูกติดตั้งขึ้นมาโดยที่ไม่ได้มีการติดตั้ง

- ค้นหาข้อมูลใน Search Engine จะมีความแตกต่างออกไปจากเดิม

วิธีป้องกัน Spyware

- ระวังเรื่องการ download โปรแกรมจากเว็บไซต์ต่าง

- ระวังอีเมล์ที่ให้คําแนะนําเกี่ยวกับการแจกโปรแกรมฟรี เกี่ยวกับกําจัด spyware

- ระหว่างการใช้งานอินเทอร์เน็ต ถ้ามีหน้าต่างบอกให้คลิกปุม Yes ระวังสักนิด อ่านรายละเอียดให้ดี อาจมี

spyware แฝงอยุ่ แนะนําให้คลิก No ไว้ก่อน จะปลอดภัยกว่า

- มีหน้าต่าง pop-up ขึ้นมา ให้กดปุ่มปิดแทนการคลิกปุ่มใดๆ และโดยเฉพาะบริเวณป้ายโฆษณา นั่นอาจหมายถึงคุณกําลังยืนยันให้มีการติดตั้ง spyware แล้ว

- ตรวจสอบด้วยโปรแกรมกําจัด spyware อย่างน้อยอาทิตย์ละครั้ง สําหรับองค์กร แนะนําให้ตรวจสอบทุกวัน โดยเฉพาะเวลาพักทานข้าว ซึ่งถือได้ว่าเป็นเวลาที่เหมาะสมมากที่สุด

.jpeg)

ไม่มีความคิดเห็น:

แสดงความคิดเห็น